Поиск улик о жертвах и преступниках.

В какой-то момент он хочет контролировать их еще больше. Он хочет знать, с кем она переписывается, с кем разговаривает по телефону, какие фотографии делает. Томас* начинает прослушивать мобильный телефон своей напарницы Петры*.

Он находит нужное шпионское приложение в Интернете. Если вы поищете его в Google, то увидите десятки хитов. Приложения называются mSpy, Cocospy или EyeZy. Все они могут делать примерно одно и то же: читать текстовые сообщения, записывать телефонные звонки, находить мобильный телефон, удаленно включать микрофон, чтобы прослушивать разговоры. Другими словами, тотальная частная слежка – всего лишь приложение.

Томас останавливает свой выбор на «SpyHide». «Вас обманывают? Вам лгут? Ваше сердце разбито?» — говорится в рекламном ролике программного обеспечения для слежки. Спецэффекты заставляют лирику париться, бас эпической музыки к фильму стучит по мере того, как видео приближается к кульминации: «Узнай правду».

Подслушивание вашей девушки в течение месяца стоит там 15 долларов. За выгодную цену в 55 долларов приложение работает целый год. 3 сентября 2022 года Томас активирует приложение на своем телефоне.

SpyHide записывает 97 телефонных звонков, копирует 60 фотографий, 177 SMS-сообщений, а также переносит все контакты из адресной книги телефона. Мы знаем все это, потому что компания, стоящая за шпионским программным обеспечением, была взломана швейцарским хакером. Полученные при этом данные она сделала доступными для журналистов.

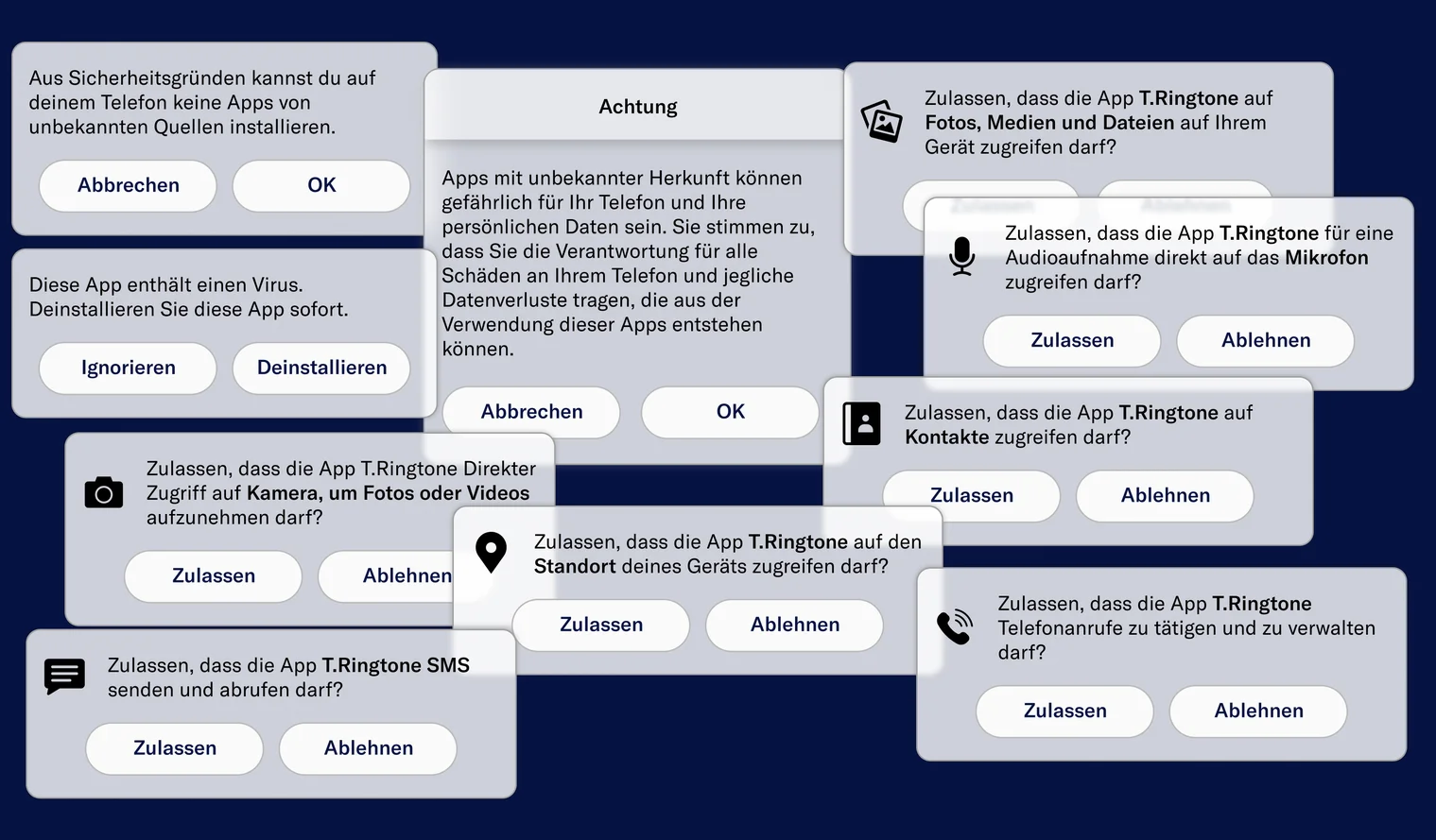

Petra стала жертвой так называемого сталкерского ПО. Это не высококлассные шпионские приложения, подобные тем, которые используются спецслужбами по всему миру. В случае с программами слежки, предлагаемыми в Интернете, пользователю необходим доступ к устройству жертвы, и он должен знать пароль для разблокировки телефона. Эта «инсайдерская информация», которая, вероятно, распространена во многих партнерствах, делает практически невозможным обнаружение этих приложений. Предупреждения операционной системы мобильного телефона об установке приложения для мониторинга могут быть удалены злоумышленником, и меры безопасности могут быть отключены.

Установка шпионского программного обеспечения SpyHide означает удаление множества предупреждений

Приложения для мониторинга часто рекламируются как программное обеспечение для родителей, позволяющее следить за использованием мобильных телефонов их детьми. Это призвано защитить их от опасностей в Интернете. Однако вместо этого приложения часто оказываются на устройстве партнера. Из-за этого они получили прозвище «Spouseware» — программное обеспечение для супругов.

Ревность или мания контроля являются типичными причинами, по которым люди следят за мобильными телефонами своих близких. Слежка, как правило, остается незамеченной. Поэтому достоверных данных о том, насколько распространены эти приложения, нет. Если их обнаружат, то будет очень сложно заявить о своем партнере в полицию.

Российский производитель антивирусного программного обеспечения «Лаборатория Касперского» выявила около 29 000 развертываний сталкерского ПО в 2022 году, 123 из которых были в Швейцарии. Но их, скорее всего, будет значительно больше. По данным Google, одно из самых известных приложений было загружено более 5 миллионов раз.

«Это потрясающе, это просто безумие», — повторяет Петра снова и снова. В маленьком кафе на востоке Швейцарии она сидит перед блокнотом журналиста NZZ. Ее сопровождает социальный работник, который ухаживает за ней из-за условий ее жизни. На ноутбуке вы можете увидеть электронную таблицу со всеми ее текстовыми сообщениями.

Снаружи сильный снегопад замедлил время, и люди проходят мимо длинного оконного фасада, плотно закутанного в оконную переднюю часть. Внутри время перескакивает чуть более чем на год назад, в то время, когда началась слежка.

В то время отношения между ней и ее бойфрендом складывались не очень хорошо, говорит Петра. Томас предал ее дважды. С одной стороны, с женщиной, а с другой стороны, со шпионским приложением. Она уверена, что это мог быть только ее партнер, только у него был доступ к ее мобильному телефону.

Окружающие предупреждали ее о нем. Она рассказывает о его одержимости контролем. «Я не удивлен, что он следил за мной». Он мог бы жестоко ревновать, даже если бы Петра ходила только к своей матери. «В какой-то момент я стал похож на его пса». Друзья и семья начали отворачиваться от нее. В то же время, однако, она также защищает его. «У него теплая, любящая сторона», — говорит она. У него тоже непростая история. Социальный работник кивает.

Но у Томаса есть и жестокая сторона. Он побеждает Петру. А в Фейсбуке он делится фотографиями оружия. Тот факт, что слежка идет рука об руку с физическим насилием, не является неожиданностью. Сталкерское ПО — это форма злоупотреблений с использованием технологий, которая часто является лишь частью более широкой схемы злоупотреблений, пишет Коалиция против сталкерского ПО.

Организация занимается борьбой со сталкерским ПО. Она была основана в 2019 году и сейчас включает в себя известных производителей антивирусного программного обеспечения, а также организации-жертвы. Например, «Белое кольцо», которое действует и в Швейцарии. В рамках такой структуры насилия часто используются не по назначению, пишет коалиция.

Петра говорит, что не заметила слежки, только один раз заметила что-то странное. Неожиданно на ее мобильном телефоне появился контакт «Юго». В то время она не могла этого объяснить.

Согласно уголовному законодательству, производители шпионского ПО неприкасаемы. Предложение таких приложений не подлежит судебному разбирательству. В любом случае, производители часто находятся вне досягаемости правосудия в странах, не имеющих договоров об экстрадиции.

В Швейцарии также не запрещено предлагать такие приложения – с другой стороны, категорически запрещено следить за кем-либо без его ведома.

Сколько зарабатывают производители на таких программах слежки в серой зоне, можно показать на примере SpyHide — приложения, с помощью которого вели наблюдение за Petra.

Компания была взломана швейцаркой Maia Arson Crimew. Хактивиста не интересовали деньги или ценные данные, как это часто бывает со многими другими хакерами. Вместо этого она хотела что-то сделать с этой массовой слежкой (см. врезку).

SpyHide не является крупнейшим провайдером в этой сомнительной отрасли, но данные дают редкую возможность заглянуть за махинации этой отрасли. Они показывают, как за Петрой следили и как создатели наживались на массовом вторжении в частную жизнь. NZZ удалось вернуть серверы в работу в защищенной среде и, таким образом, найти людей, стоящих за этим в Иране, и контрабандиста денег в Нидерландах.

Цифры

Взгляните на цифры: приложение для мониторинга установлено на 96 000 устройств со всего мира. Некоторые пользователи пользовались программой всего несколько дней или недель. Другие годами следили за мобильным телефоном третьих лиц, с их ведома или без него. Например, приложение записало 59 000 текстовых сообщений, 2 200 изображений и 1 080 просмотров от француженки в течение примерно двух лет.

За восемь лет работы SpyHide приложение зафиксировало в общей сложности 3,3 миллиона SMS-сообщений, сохранило 1,9 миллиона GPS-координат, записало 1,2 миллиона звонков и скопировало 380 000 изображений.

За это время приложение для мониторинга принесло около 717 000 долларов. Однако после взлома сервера доступны не только данные жертв. Также можно сделать выводы о людях, стоящих за этим в Иране.

Создатели шпионское ПО

История компании начинается в июле 2015 года: приобретен интернет-адрес spyhide.com. Через два месяца первый покупатель, иранский продавец, зарегистрируется в службе мониторинга. Разработчик SpyHide чувствует себя в безопасности. Он регистрирует интернет-адрес на свое имя: Мохаммед А.

Будут добавлены и другие спин-оффы SpyHide, предположительно для международного рынка. Одна из компаний даже зарегистрирована в официальном иранском реестре цифровых СМИ. Появляется второе имя: Мустафа М.

Кроме того, над шпионской деятельностью ставится прикрытие. Она называется “Virsis, Virtual System Technology”. Официально компания предлагает поисковую оптимизацию, веб-дизайн и разработку приложений, но неофициально на этих серверах работает центр управления шпионским приложением. Именно туда прослушиваемые устройства отправляют свои данные. Здесь же монитор входит в систему и просматривает личную жизнь жертв.

SpyHide разрабатывается и контролируется в Иране, но без помощи Запада он не работает. Несколько трасс ведут в Европу. Чтобы мониторинг работал без сбоев, SpyHide полагается на быстрый и стабильный интернет. Это то, что участники находят в немецкой компании, базирующейся в Средней Франконии. Серверы SpyHide работают там до самого конца. Сотрудничество было прервано только хакерской атакой в прошлом году.

Преступники в Иране

Мохаммед А., один из операторов приложения, учился в Мешхеде, трехмиллионном городе на северо-востоке Ирана. Сейчас работает разработчиком программного обеспечения. Адрес проживания известен NZZ. Он доволен своей жизнью, сообщает карьерный портал LinkedIn. Он нигде не упоминает SpyHide.

Когда его спрашивают, он сначала говорит, что не имеет никакого отношения к SpyHide. Он никогда не слышал об этом. Столкнувшись с доказательствами, он меняет свое мнение: много лет назад он сделал что-то очень незначительное в качестве внешнего разработчика, но больше не мог вспомнить клиента. Затем он прерывает контакт по электронной почте.

Более чем сомнительно, что Мохаммед А. внес свой вклад всего в несколько строк кода. Именно его аккаунт управлял программным кодом вплоть до хакерской атаки. Его адрес электронной почты появляется везде: на управляющем сервере, в учетных записях пользователей для администрации сайта, даже в приложении. Человек с такой же фамилией по-прежнему будет фигурировать в платежных данных в 2023 году. А еще есть его трудолюбие в серых зонах законности.

В 2019 году он основал несколько компаний для обхода западных санкций, согласно его собственным заявлениям. Decima Pay, например, предлагала финансовые услуги для платежей из-за рубежа, в то время как Decima Order предназначалась для импорта товаров. У предприимчивого иранца, похоже, это не получается. Различные компании Decima вскоре исчезают со сцены.

Мустафа М., второй человек, который может быть отфильтрован из данных, администрирует различные веб-сайты SpyHide. Существуют также SMS-контакты между боссом компании Мохаммедом А. и неким Мустафой. Похоже, что они следили за телефонами друг друга в целях тестирования и забыли удалить файлы журналов.

Мустафа М. не ответил на просьбу о комментарии. В Иране два человека, предположительно ответственные за приложение для слежки, находятся в безопасности от судебного преследования. Но другая тропа – денежная – ведет в Утрехт в Нидерландах.

Контрабандисты денег из Европы

Майкл А. изучал теоретическую физику в крупнейшем университете Нидерландов. Сегодня он работает внештатным аналитиком данных. Несколько лет назад он был волонтером в организации, которая должна была поддерживать студентов из других культур. Об этом говорится в его профиле в LinkedIn. Но в нем не говорится, что он, скорее всего, также работал на SpyHide. Его работа заключается в том, чтобы получать и пересылать деньги.

Из-за ядерной программы мулл большая часть международного сообщества во главе с Соединенными Штатами ввела санкции против Ирана. Даже западные компании, которые не затронуты санкциями, держатся подальше от Ирана. Apple, например, до сих пор не управляет магазином Apple в стране на берегу Персидского залива.

Многие поставщики кредитных карт блокируют платежи в Иран и из Ирана, а платежный сервис PayPal также не работает в Иране. Для того, чтобы SpyHide все-таки платили за свои услуги, ему нужны аккаунты на Западе. Это задача так называемых «денежных мулов». Они берут деньги и переводят их в Иран, частично в виде биткоинов.

Подозреваемым «денежным мулом» был голландец Михаэль А. Об этом говорится в программном коде SpyHide. По крайней мере, временно, деньги от подписки на шпионское приложение поступали на его счет в PayPal. Его брат, по-видимому, также был замешан в этом, на что указывает старый программный код. Сколько денег перетекло от двух голландцев в Иран и как возник контакт, расшифровать невозможно. Оба не ответили на повторные контакты.

Конец сталкерского ПО

В 2023 году, вскоре после взлома SpyHide, сайт отключается. Только для того, чтобы через несколько недель снова предложить свои услуги под новым названием «oospy». Новое направление: родительский контроль за детьми. Что означает это название, не объясняется. На фотографиях, на которых изображена административная зона, до сих пор красуется логотип SpyHide. Только после получения информации от американского технологического портала немецкий серверный оператор из Средней Франконии реагирует и блокирует услуги навсегда. SpyHide занимается шпионажем.

Многие из пострадавших остались за бортом – для них история не закончена. Например, для Петры. Тем временем она построила для себя новую жизнь с помощью социального работника. В прошлом году она стала мамой. По ее словам, ее дочь является центром ее новой жизни. Но полностью уйти от мужчины, который якобы следил за ней, она не может: он отец ребенка. Они не живут вместе. «Я ненавижу его слишком сильно, чтобы жить с ним, но люблю его слишком сильно, чтобы расстаться с ним», — говорит она.

И что он следил за ней? Она не хочет осуждать его или вступать с ним в конфронтацию. «Прошлое ушло», — говорит она. С тех пор она сбросила настройки телефона и защитила его паролем из 15 символов.

* Сообщения и имена были изменены в целях защиты конфиденциальности.

Эта статья, первоначально озаглавленная “Ein Mann überwacht das Handy seiner Freundin mit einer iranischen Spyware. Dann knackt eine Schweizer Hackerin das System. Einblicke in einen lukrativen Markt“, была написана и впервые опубликована в Neue Zürcher Zeitung. Авторы . Статья была переведена с немецкого. Оригинальную версию и полный контекст можно найти в оригинальной статье.